エンタープライズ リスク管理フレームワーク

エンタープライズ リスク管理フレームワークは、重要なリスク管理の原則を伝えます。ERM フレームワークは、社内外のリスクを特定、分析、対応、制御するためのコミュニケーション ツールとして使用できます。ERM フレームワークは、ビジネス ユニット、経営幹部、および ERM プログラムの実装と管理の取締役会メンバーに、構造化されたフィードバックとガイダンスを提供します。

ERM フレームワークは、従業員の離職率や業界標準に関係なく、一貫したリスク管理文化を確立するのに役立ちます。リスク管理機能を導き、企業が複雑さを管理し、リスクを視覚化し、所有権を割り当て、リスク管理を評価して監視する責任を定義するのに役立ちます。カスタム ERM フレームワークは、リスク管理を重要なビジネス活動や機能に統合する際に企業をサポートします。

エンタープライズ リスク管理フレームワークの種類

選択する戦略的フレームワークは、業界、ビジネス目標、組織構造、テクノロジー インフラストラクチャ、利用可能なリソースによって異なります。フレームワークの中には、エンタープライズ規模の企業に適用できるフレームワークもあれば、組織の特定の ERM ニーズに対して、よりカスタマイズ可能なシナリオベースのアプローチを提供するフレームワークもあります。

また、戦略的なエンタープライズ リスク管理フレームワークのサブセットもあります。たとえば、財務や医療など、規制の厳しい業界のニーズに適しているものです。これらは、カスタム ERM フレームワークを構築するための出発点として使用できます。

Casualty Actuarial Society (CAS) ERM フレームワーク

Casualty Actuarial Society (CAS) は、国際的な資格認定および専門教育団体です。この組織は、保険、再保険、財務、企業リスク管理における財産リスクと損害リスクのみに重点を置いています。

CAS、Society of Actuaries (SOA)、および Canadian Institute of Actuaries (CIA) は、ERM 教育リソースを使用したリスク管理 Web サイトをスポンサーしています。委員会は、リスク タイプとシーケンシャル リスク管理プロセスによって ERM フレームワークを整理します。

4 つのリスク タイプは次のように定義されます。

- 危険リスク: このカテゴリには、責任訴訟、財産被害、自然災害、犯罪、仕事に関連する怪我、ビジネスの中断が含まれます。

- 財務リスク: このカテゴリには、価格リスク、流動性リスク、信用リスク、インフレ リスク、およびヘッジ リスクが含まれます。

- 運用リスク: このカテゴリには、運用リスク、エンパワーメント リスク、IT リスク、整合性リスク、ビジネス レポート リスクが含まれます。

- 戦略的リスク: このカテゴリには、競争、顧客リスク、人口統計学的および文化的リスク、イノベーション リスク、資本の可用性、規制、政治リスクが含まれます。

CAS リスク管理プロセスには、次の 7 つの連続したステップが含まれます。

- コンテキストの確立: 最初のステップは、組織の現在の運営方法に基づいてリスクのコンテキストを設定することです。このステップには、社内外のコンテキストと ERM コンテキスト (特定の事業部門や組織の環境リスクに対する危険性など) を理解することが含まれます。

- リスクの特定: 組織がビジネス目標を達成するのを妨げる脅威を文書化します。また、この段階では、リスクを活用して競争上の優位性を得る方法を定義することをお勧めします。

- リスクの分析: このステップでは、各リスクのリスク確率結果を分析し、影響を数値化します。

- リスクの統合: このステップでは、相関とリスクがポートフォリオに与える影響を考慮して、リスク分布を集計します。この段階を、重要業績評価指標 (KPI) への影響によって測定します。

- リスクの優先順位付け: 各リスクを評価して優先順位を付け、集約された ERM プロファイルにどのように追加するかを判断します。

- リスクの活用: このステップでは、組織の優位性にさまざまなリスクを利用するための戦略を策定する必要があります。

- リスクの監視: 最後のステップは、リスク環境と全体的な ERM パフォーマンスの継続的なレビューを実行することに重点を置いています。

リスク管理プロセスのステップは、各リスクに個別に適用される場合があります。以下のチェックリストは、集計された委員会の ERM フレームワーク グリッドに基づいています。

COSO ERM 統合フレームワーク

2017 年、COSO は、戦略的な企業の計画とパフォーマンスにおける ERM の重要性に対処するために、最新の ERM フレームワークであるエンタープライズ リスク管理 - 戦略とパフォーマンスとの統合を公開しました。この更新されたモデルは、現代のビジネス環境の複雑さの増加を考慮に入れています。

トレッドウェイ委員会のスポンサー組織委員会 (COSO) は、エンタープライズ リスク管理、内部統制、不正抑止に関する包括的なフレームワークとガイダンスを育成することで、ソート リーダーシップを提供することに専念する 5 つの民間部門組織の共同イニシアチブです。COSO 民間部門イニシアチブのスポンサーと資金提供を行う組織を以下に示します。

- 米国会計協会

- 米国公認会計士協会

- 財務エグゼクティブ・インターナショナル

- 経営会計士協会

- 内部監査員協会

COSO は、リスク管理ガイドラインに関するサーベンスオクスリー法 (SOX) の法律を ERM フレームワークに組み込みました。この統合により、COSO フレームワークは、広範な法的基準やリスクの高いビジネスの対象となる大企業、銀行、金融機関に人気が高まっています。

COSO ERM フレームワークの 5 つの相互に関連するコンポーネント

更新された COSO フレームワークには、相互に関連する 5 つのエンタープライズ リスク管理コンポーネントが含まれています。これらのコンポーネントには、企業の規模、業界、組織の種類に関係なく、ガバナンスから監視までの慣行をカバーする 20 の原則が含まれます。

広く使用されている ERM フレームワークの次のコンポーネントは、独立したリスク管理プロセスではなく、ビジネス モデルに適合します。

- ガバナンスと文化: このコンポーネントには、取締役会のリスクと監視、運用構造、文化の定義、コア バリュー コミットメント、個人の採用、育成、定着のための人事慣行など、5 つの原則が組み込まれています。

- 戦略と目標設定: このコンポーネントには、ビジネス コンテキストの分析、リスク選好の定義、代替戦略、ビジネス目標の 4 つの原則が含まれます。

- パフォーマンス: このコンポーネントには、リスクの特定、リスクの深刻度の評価、リスクの優先度、リスク対応の実施、ポートフォリオの開発など、5 つの原則が含まれています。

- レビューと修正: このコンポーネントは、大幅な変更評価、リスクとパフォーマンスのレビュー、ERM 改善の追求という 3 つの原則に取り組みます。

- 情報、コミュニケーション、レポート: このセクションには、IT、リスク コミュニケーション、リスク文化とパフォーマンスに関するレポートの活用が含まれます。

次の表は、更新された COSO ERM フレームワーク制御コンポーネントと原則をまとめたものです。

ISO 31000 ERM フレームワーク

国際標準化機構 (ISO) 31000:2018 ERM フレームワークは、ERM プロセスの統合、設計、実施、評価、改善を組み込んだ循環的なリスク管理プロセスです。

ISO 31000 モデルは、市場の進化とビジネスの複雑さの変化を考慮して、5 年ごとにレビューされます。このフレームワークはさまざまなリスクをカバーし、規模、業界、セクターに関係なく、組織向けにカスタマイズ可能です。このモデルの詳細を学び、無料のテンプレートとマトリクスをダウンロードするには、「ISO 31000: マトリクス、チェックリスト、登録簿、テンプレート」をお読みください。

ISO/IEC 27001 ERM モデル

ISO/IEC 27001 セキュリティ標準は、情報セキュリティ管理システム (ISMS) の要件を提供します。10 を超えるセキュリティ基準が、ERM プログラムの物理的および技術的な情報リスク管理制御を提供しています。さまざまな業界のデジタル企業は、財務、知的財産、内部データ セキュリティを管理するために ISO 27001 を採用しています。

COBIT ERM フレームワーク

COBIT (2019) は、情報システム監査管理協会 (ISACA) が作成した柔軟な IT ガバナンスと管理フレームワークです。概念フレームワークは、デジタル化された企業環境でリスクを管理するための一般的な選択です。

COBIT は、大企業のビジネス機能のリスク管理モデルと、中小企業の特定の領域に合ったモデルを提供します。現代のビジネス オペレーションのあらゆる側面で IT が統合されているため、情報とテクノロジーのリスクの管理は IT 部門に限定されなくなりました。

「プログラムをまとめる際には、COBIT と COSO をトップ ダウン レベルで見ています。」と、シアトルを拠点とするスタートアップ企業 Refactr の CEO 兼チーフ アーキテクトである Michael Robinson 氏は言います。Refactr は、コードとしての IT サービスとサイバーセキュリティ向けの DevOps フレンドリーな機能を提供する DevSecOps 自動化プラットフォームを提供します。「また、これらのフレームワークで見たすべてのコントロールにそれらのマップ方法も検討しています。社内で自動化できるものか?手動で行う必要があるか?私たちは顧客のためにそのコンテンツを構築し、これが私たちと顧客のために機能するダイナミックなプログラムであることを確認します。」と彼は言います。

COBIT は、ビジネスと IT の目標を一致させるプロセスで ERM フレームワークを作成し、企業全体のリスク管理のサイロ化を防ぐための柔軟で包括的なフレームワークです。このフレームワークは、ガバナンスと管理フレームワークを構築するための次の 3 つの基本原則を特定します。

- 概念的: ガバナンス フレームワークは、一貫性を最大化し、自動化を強化するために、重要なコンポーネントとその関係を特定する必要があります。

- アジャイル: ガバナンス フレームワークは、新しいコンテンツに対してオープンで柔軟性があり、アジリティ、整合性、一貫性で発生する問題に対処する必要があります。

- 調整済み: ガバナンス フレームワークは、さまざまな基準、他のフレームワーク、規制要件と一致する必要があります。

また、エンタープライズ IT ガバナンス システムには、組織が ERM フレームワークに合わせて適応および設計できる 6 つのコア要件もあります。

- 価値ある: 取締役会メンバー、エグゼクティブ リーダーシップ、経営陣全体の関係者を満足させる必要があります。

- 包括的: ERM フレームワークは、リスク管理とガバナンスに対する包括的なアプローチのために連携するコンポーネントから構築されています。

- ダイナミック: フレームワークは、ERM プログラムの設計要因の変化に対応し、各変更の影響を考慮する必要があります。

- 明確: フレームワークでは、管理活動とガバナンス活動を明確に区別する必要があります。

- カスタマイズ: フレームワークは、リスク管理とガバナンスを最適化するために、設計要因を使用してカスタマイズする必要があります。

- 包括的: このフレームワークは、IT 機能と企業全体のすべての情報とテクノロジー処理に対してエンドツーエンドの ERM カバレッジを提供する必要があります。

NIST ERM フレームワーク

米国国立標準技術研究所 (NIST) は、米国連邦政府機関 (米国商務省) です。NIST フレームワークは、国防総省 (DoD) などの米国政府機関とビジネスを行う民間企業が使用するサイバーセキュリティ フレームワークです。

NIST フレームワーク モデルは、ビジネス ドライバーを使用して、サイバーセキュリティ活動とリスク管理を 3 つのコンポーネントでガイドすることに重点を置いています。

- フレームワーク コア: これは 5 つのサイバーセキュリティの結果のセットで、サブカテゴリ、アクティビティ、情報参照が、ほとんどのビジネス部門と重要な IT インフラストラクチャに共通します。

- 特定: 資産管理、ビジネス環境、ガバナンス、リスク評価、リスク管理戦略

- 保護: ID 管理、アクセス制御、データ セキュリティ、保護テクノロジー、メンテナンス

- 検出: 異常とイベント、検出プロセス、継続的な監視

- 対応: 対応計画、コミュニケーション、分析、軽減、改善

- 復旧: 復旧計画、改善、コミュニケーション

- 実施階層: これは、組織がサイバーセキュリティのリスクを管理するためのサイバーセキュリティ目標に優先順位を付け、達成するのに役立つメカニズムです。

- フレームワーク プロファイル: ここでは、フレームワークのコア要素を使用して組織プロファイルを開発し、サイバーセキュリティ活動をミッション、リスク許容度、利用可能なリソースに合わせます。

NIST フレームワークは、保護するための重要なインフラストラクチャを備えたエンタープライズ規模の組織に適用されるサイバーセキュリティのガイドラインとベスト プラクティスに関する世界的に認められた基準を提供します。このフレームワークは、テクノロジーに依存し、データ プライバシーに関心を持ち、最新のデジタル ワークフォース トレンドに関連するリスクを管理する組織の ERM フレームワークを作成するための柔軟なモデルです。

「インターネット セキュリティ センターは、そのフレームワークやベンチマークの多くを NIST と ISO にマッピングし、それらを ERM フレームワークにマッピングします」と、Fraser 氏は説明します。「リスクを軽減しようとしているので、すべてが相互接続されています。また、監査用でも、リスク管理基準を満たすためにデュー デリジェンスを実践してほしい顧客の場合でも、特定のシナリオのチェックボックスをオンにしようとしています。」

RIMS リスク成熟度モデル ERM フレームワーク

非営利団体リスク管理協会 (RIMS) リスク成熟度モデル (RMM) の評価は、7 つの重要な ERM 属性の 25 のコンピテンシー推進要因を説明する 68 の準備指標で構成されており、組織を業界の仲間と比較し、進捗状況を追跡し、アクション プランの実行を支援します。

RIMS ERM フレームワークの 7 つの属性

RIMS RMM フレームワークは、ERM コンピテンシーの次の 7 つの重要な属性を特定します。

- ERM ベースのアプローチ: この属性は、企業のリスク文化と、ERM ベースのアプローチを採用するためのエグゼクティブ リーダーシップと取締役会メンバーからのコミットメントの程度に焦点を当てます。

- ERM プロセス管理: この属性は、明確で反復可能な ERM プロセスのために、組織文化と重要なビジネス プロセス間の統合レベルに集中します。

- リスク選好管理: この属性は、リーダーシップの説明責任と、リスク許容度と認識されるリスクと実際のリスクのギャップに関する意思決定意識のレベルに焦点を当てます。

- 根本原因の規律: この属性は、リスク分類、リスクの結果の発見、ソースへのリンク、リスク対応と管理の改善など、各リスクの根本原因の検索を強調します。

- リスクの発見: この属性は、リスク評価の範囲設定、情報源の分析、リスクと機会の文書化に関係します。

- パフォーマンス管理: この属性は、定量的および定性的な KPI を使用した目標計画、コミュニケーション、実行、測定など、ERM のビジョン、ミッション、戦略に重点を置いています。

- ビジネスの復旧力と持続可能性: この属性は、運用計画、災害復旧計画、その他のシナリオ分析に使用される ERM 情報を評価します。

各属性は、存在しない、臨時的 (レベル 1)、初期 (レベル 2)、反復可能 (レベル 3)、管理 (レベル 4)、リーダーシップ (レベル 5) の 5 つの成熟度レベルを使用して評価します。RIMS RMM フレームワークは、国際的な ISO 31000:2018 標準、更新された COSO ERM フレームワーク、または COBIT フレームワークに基づいてカスタマイズされた ERM フレームワークと互換性のある柔軟なモデルです。

カスタム ERM フレームワークのケース

「万能のフレームワークは存在せず、何か違うものが必要だと気付き始めます。」と Refactr (レファクトル) の Michael Fraser 氏は言います。「これは Refactr (レファクトル) で見つけたことですが、私たちは、組織がこれらの特定のフレームワークに役立てるために使用したい自動化を作成するのをお手伝いするため、ユニークです。」

「世の中のリスク管理フレームワークは、標準化された方法で何をすべきかを理解するのに役立つガイドです。」と、Fraser 氏は続けます。「ですから、他の人が理解している普遍的なものがあります。それら (標準的なフレームワーク) は、セキュリティ プログラムの構築を支援するためのものであり、決して到達できないハードルになるためにあるのではありません。」

同氏は、フレームワークは組織がターゲット顧客とビジネスを行うのに十分かどうかを尋ねるアドバイスをしています。最も重要なアドバイスは、「なぜエンタープライズ リスク管理フレームワークが必要なのですか?」の理由に帰着します。

「これらのリスクフレームワークの多くは、彼らが話す内容において時代遅れです。」と彼は言います。「在宅勤務の人が増える中で、必ずしも企業ネットワークを持っているわけではありません。クラウドで生まれた場合や、100% リモートのクラウドネイティブ企業だったらどうしますか?」

戦略的 ERM フレームワークの目標設定

「リスク管理とは、サイバーセキュリティにおける包括的な規律であり、テクノロジーの側面に焦点を当てる傾向があります。しかし、企業にとっては、収益性の高いクライアントを引き付け、維持する方法です。」と Refactr のアドバイザーである Sean Cordero 氏は説明します。「クラウドで提供されるサービスが爆発的に増加していることは、一部の組織にとって失われるものの 1 つです。クラウド アーキテクチャを使用すると、今までのやり方とはほとんど関連性のないやり方が可能になります。」

Cordero 氏は、カスタム リスク フレームワークを作成する前に、難しい質問に対処することを勧めています。次の質問をしてください。誰かがこの ERM フレームワークを使用しますか?それは業界の視点から見て変化をもたらすのに役立ちますか?カスタム ERM フレームワークを実装する前に、3 つのシンプルなインプットを使用して戦略的リスク管理に優先順位を付け、リスクとは何か、何が重要かを一歩下がって評価します。

「まず、法律で何が義務付けられているかを見てください。2 つ目は、顧客が何を必要としているかを特定することです。これは組織の種類によって異なります。」と、Cordero 氏は言います。「顧客のために機密データを維持していて、顧客がその機密データに関心を持っている場合は、暗号化であれ、そこに到達する多数の方法であれ、機密性の側面に焦点を当てます。最後に、組織として何を重視するかを決定します。クライアントとビジネスを検討する際に、何をよしとしますか?これは時には見落とされることがあり、非常に内省的なものです。そうすれば、どこに焦点を当てるべきかを明確に判断し、適切なリスク管理フレームワークやアプローチを選択できます。」

カスタム エンタープライズ リスク管理フレームワークを開発する方法

カスタム ERM フレームワークを開発することで、リスク管理戦略の実施、ビジネス目標の調整、リスクベースの意思決定の促進に役立ちます。しかし、社内目標、顧客ニーズ、業界規制、IT ガバナンス、内部監査基準に合わせて ERM フレームワークをカスタマイズすることは、必ずしも圧倒されるようなことではありません。

カスタム ERM フレームワークを開発するための次のロードマップは、既存の管理および運用リスク フレームワーク、ERM モデル、業界の専門家からの意見に基づいています。このステップバイステップのプロセスを使用して、カスタム ERM プログラムを開発および実施します。ERM の実装の詳細については、「エンタープライズ リスク管理の実施ガイド」を参照してください。

ERM フレームワーク ステージ 1: 部門を超えた ERM チームの構築

ERM 運営委員会の異なる事業部門と経営陣の関係者を選択します。カスタム ERM フレームワークの全体的な効果は、すべての管理レベル、特にエグゼクティブ リーダーシップ、上級管理職、取締役会からのサポートによって異なります。

部門を超えた ERM チームを構築して、さまざまな業務レベルで賛同を得て、文化に影響を与えます。ERM チームはビジネス目標を設定し、専門知識内の脅威と機会に基づいてリスクプロファイルとリスク選好ステートメント (RAS) を作成します。

ステージ 1 の質問:

- リスク ガバナンス構造の作成には誰を含める必要がありますか?

- リスク委員会で各関係者にどのような役割と責任を割り当てますか?

- 役割と責任が明確に定義されていますか (説明付き)。

- ERM フレームワークの開発は、特定のビジネス機能に依存しないか、それとも運用上の影響領域に都合がいいですか?

- チェックとバランスのために、別のリスク管理監視委員会を設置する必要がありますか?

ERM フレームワーク ステージ 2: リスクの特定

疑念を生み、ビジネスの成果に影響を与える可能性のある社内外の脅威と機会など、リスク イベントを認識し、計画します。リスクプロファイルと RAS を使用して、ビジネス戦略をリスク特定に合わせます。

ERM フレームワークは、ビジネス目標を脅かすリスクを特定し、対処するためのプレイブックです。リスクの脅威と、望ましい結果の達成につながる可能性のあるリスク機会を区別するためのガイドとして使用します。リスク イベントをステージ 1 の客観的設定活動にマッピングし、社内外のリスクを特定します。顧客のリスクの視点も必ず含めます。

業界のベスト プラクティスと ERM 運営委員会の専門知識を活用して、将来の脅威と機会の分析を導きます。

ステージ 2 の質問:

- 将来のリスクを特定しているのか、それとも現在の脅威や機会に焦点を当てすぎていますか?

- 集団の専門知識を活用した明確な基準と手順でリスク イベントを特定するための繰り返し可能な手法を開発しましたか?

- ビジネス戦略に対応し、他の脅威の軽減に役立つリスク機会を特定しましたか?

- 確率や潜在的な財務損失などのパラメータを使用して、リスクを正確にランク付けできますか?

- フレームワーク開発のリスク特定段階では、対応と軽減のためにリスク イベントに優先順位を付けましたか?

ERM フレームワーク ステージ 3: リスクの評価

リスク評価は、リスクを管理し、その確率を判断するための基礎を設定します。この段階はフレームワーク開発の重分析フェーズです。その中で、統合されたリスク評価フレームワークを確立します。

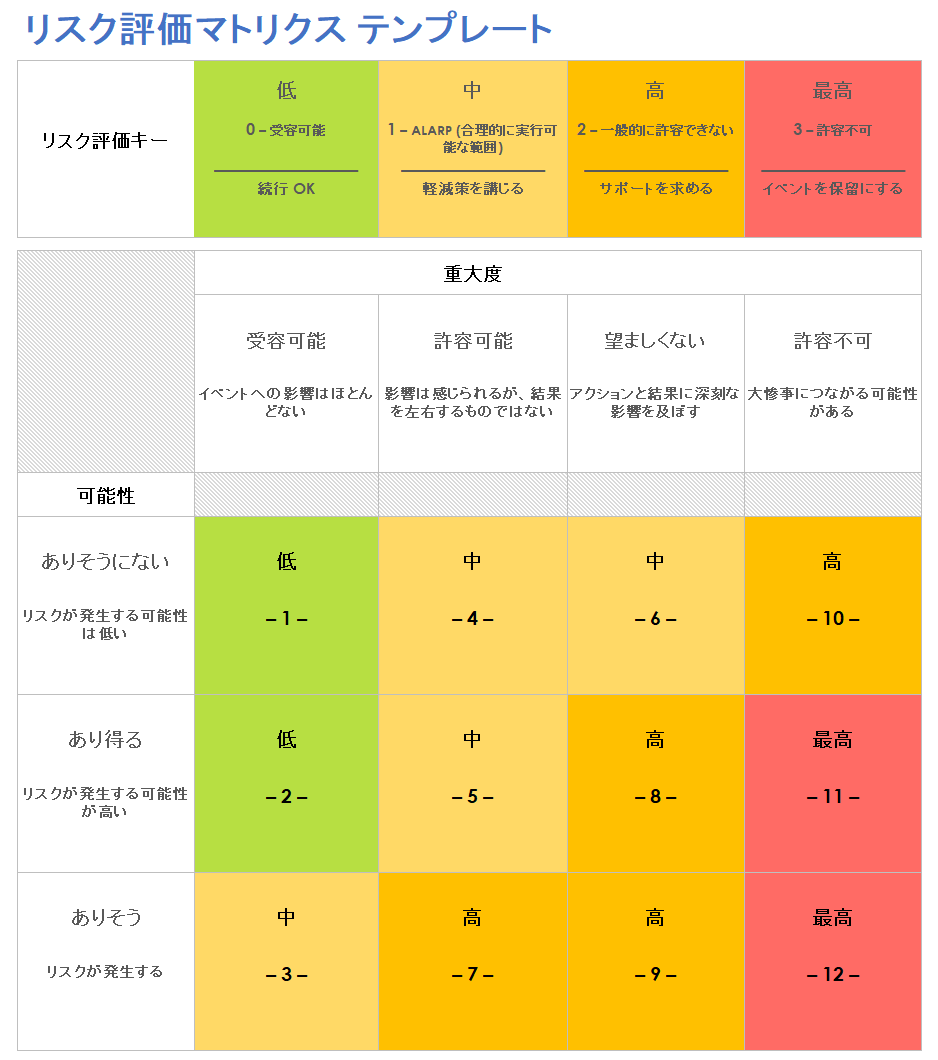

リスク評価マトリクスやリスク管理自己評価 (RCSA) などのリスク評価およびコンプライアンス ツールを使用して、評価手法を計画します。リスク評価フォームは、リスクを評価し、ステージ 4 の中核活動であるリスク管理を確立するのに役立ちます。カスタム リスク評価手法の計画の詳細については、エンタープライズ リスク評価と分析のガイドをご覧ください。

ステージ 3 の質問:

- 潜在的なリスク イベントごとに、問題と影響 (財務、運用、社内、顧客) を確立しましたか?

- フレームワーク開発の評価段階では、企業のリスクと現在の ERM 機能に関する事実に基づく理解が示されましたか?

- リスク評価ツールを使用して、既存の ERM 機能のギャップを特定し、それぞれに対処するための道筋を決定しましたか?

- 開発のリスク評価フェーズでは、ステージ 2 のリスク識別パラメータに基づいて、リスクの種類のランク付けと優先順位付けを変更しましたか?

ERM フレームワーク ステージ 4: リスクの処理

リスクの処理は、ERM フレームワークのアクション フェーズです。この段階では、統制環境を設計して実装し、前の段階で特定された各種類のリスク イベントへの対応方法をカバーするリスク軽減アクション プランを作成します。

リスク所有者は、統制環境を管理します。リスク所有者に役割と責任を割り当て、いつ、どのように対応するかを正確に示します。特定のリスク管理の影響を受け、担当する事業部門を決定します。

内部統制とは、リスク所有者が脅威への対応や機会の活用に取り組む特定のアクションです。ビジネス目標、顧客要件、業界の法的要件と規制要件、コンプライアンス基準、ガバナンス構造に基づいて、社内外の別々の統制を調整します。

リスク対応の ERM フレームワーク ステージ

ERM フレームワークは、リスク対応のさまざまな段階に対処し、適切な管理を決定するのに役立ちます。対応と軽減戦略は、リスクの種類、リスク プロファイル、リスク許容度によって異なります。リスク対応の段階には、次のようなものがあります。

- 受け入れ: リスクを軽減するためのコストが高い場合は、リスクを受け入れ、結果を監視します。

- 回避: これは、財務的損失や有害な結果につながる確率が高い脅威に対する最善の対応です。

- 削減: リスクが発生する可能性が高いが、財務上の損失やその他の要因を最小限に抑える機会を提示する場合は、フレームワーク制御で脅威を軽減し、監視します。

- 共有: より重大な脅威を伴うリスクを移転し、保険や第三者の軽減テクニックを使用して、損失や問題のある結果に対するリスクを回避します。

ステージ 4 の質問:

- 内部統制環境とリスク対応と軽減戦略には、リスク所有者に対する説明責任を生み出す適切なチェックとバランスがありますか?

- リスク管理とリスク所有権をレビューするためのポリシーと手順が整備されていますか?

- 管理と所有権の監視とレビューはどのくらいの頻度で行われますか?

- 特定の種類のイベントに対するリスク許容度に対する適切な対応戦略と統制を確立しましたか?

- 外部のベンダーが管理するシステムと、社内の所有権と対応管理とのパートナーシップを考慮しましたか?

ERM フレームワーク ステージ 5: リスクの最適化

リスク最適化は最終段階です。リスクを最適化するために必要な特定のツールは、リソースや全体的な目標によって異なります。ERM 目標を参照して、必要な一連の分析機能とレポート技術を選択してください。これらは、開発する ERM フレームワークの種類を左右するものではありません。

ERM プログラムのパフォーマンスを監視およびレビューして、データ主導の客観的なフィードバック ループを作成します。この反復ループは、リスク管理を最適化するために、あらゆるレベルとあらゆる方向に企業全体を流れます。次に、そのデータを使用して、ERM プログラムを修正および強化する機会の領域を特定します。

業界のベスト プラクティスとガバナンス要件に一致するコンプライアンス監査を活用します。役割ベースのリスク レポート ダッシュボードを作成して、戦略的リスク目標、管理メトリック、KPI を追跡および報告します。最新の ERM ソフトウェア プラットフォームは、組み込みのビジネス インテリジェンスとユーザーフレンドリーなレポート機能を備えたクラウドベースのダッシュボードを提供します。

ステージ 5 の質問:

- リスク監視レポートと ERM ダッシュボードにより、管理はリアルタイムのリスク環境に適応できますか?

- IT とサイバーセキュリティ ガバナンスのベスト プラクティスを組み込んでセキュリティ リスクを最適化し、ERM インフラストラクチャが最新のクラウドベースのセキュリティ基準に準拠しているかどうかを判断しましたか?

- 当社の ERM インフラストラクチャと運用は、自動化と継続的統合プラクティスを使用して、継続的なリスク監視、レポート、コミュニケーションを強化していますか?

- リスク対応と全体的なリスク環境の分析に基づいて、ERM フレームワークのレビューと変更に最適な頻度は何ですか?

- カスタム フレームワークは、リスク認識と透明性を高め、リスクのサイロ化を解消していますか?

カスタム ERM フレームワーク コンポーネントを開発するためのツール

カスタム ERM フレームワークを作成するには、リスク管理のベスト プラクティス、ツール、実績のある戦略を活用します。次のリスク管理ツールを組み込んで、企業のニーズと顧客のニーズに合ったカスタム ERM フレームワーク コンポーネントを開発します。

- リスク選好ステートメント (RAS): このドキュメントでは、企業の目標と全体的なリスク プロファイルに基づいて、リスク対応と軽減に関する重要なリスク考慮事項を総体として定義します。

- リスク許容度モデル: カスタム ERM フレームワークは、企業が脅威や機会を安全に特定、制御、対応できるレベルを概説する必要があります。無料でダウンロードできるリスク評価テンプレートについては、「無料のリスク評価フォームテンプレートとサンプル」を参照してください。

- リスク レポート ダッシュボード: リスク管理プラットフォームにはリスク レポート ダッシュボードがあります。ERM 運営委員会のメンバーと責任に基づいて、役割ベースのダッシュボードを設計します。ERM ダッシュボードを使用して、主要なリスク指標を監視します。リスク管理ソフトウェアの機能と利点の詳細については、「適切なリスク管理ソフトウェアを選択する方法」をご覧ください。

- リスク データ分析と KPI: 主要なリスク指標とメトリックを使用して、リスクのしきい値と説明責任を監視し、決定します。ERM ダッシュボードは、リスク指標と KPI を監視および報告するためのツールです。

- 内部コンプライアンス監査: 各事業部門の RCSA を活用して、内部統制の効果を評価し、コンプライアンス基準を測定します。コンプライアンス監査の詳細については、「コンプライアンス監査の基礎知識: 種類、規制、プロセス」を参照してください。

- 確率的リスクモデル: この一般的な形式の財務モデリングを使用してリスクをモデル化し、リスク予測を決定します。また、不確実な脅威やリスク機会がランダムに発生する確率も特定します。

- リスク管理計画テンプレート: リスク管理計画は、ERM アプローチの指定に役立つ ERM フレームワーク内の概略です。リスク登録簿やリスク評価マトリクスなどのリスク管理計画テンプレートを使用して、カスタムの ERM フレームワークを作成します。リスク管理計画の詳細や、無料でダウンロードできるテンプレートについては、「無料のリスク管理計画テンプレート」をご覧ください。

リスク評価マトリクス テンプレート

リスク評価マトリクスをダウンロード

Microsoft Excel | Microsoft Word | Adobe PDF

このリスク評価マトリクス テンプレートを使用して、リスク確率と深刻度の関係の概要を取得します。テンプレートのシンプルな配色は、さまざまなリスク評価を区別します。

カスタム ERM フレームワーク基準

ジェームズ・ラム (James Lam) 氏は、著書「エンタープライズ リスク管理の実装」で、継続的 ERM モデルの一連の基準を概説しています。彼は、有名な戦略的管理フレームワークのコンポーネントを、次の基準でカスタマイズ可能なコミュニケーション フレームワークに組み合わせています。

- シンプル: Lam 氏は、ERM の指導原則を決定する際にシンプルさを推奨します。彼はロードマップの例を使用しています。これは従うのに十分シンプルですが、目的の場所に到着するのに十分包括的です。フレームワーク コンポーネントを 7 つ以下に保ち、人間の記憶力に最適な範囲にします。

- もれなく、重複なく (MECE): カスタム ERM フレームワークは、ビジネス目標とリソースに固有である必要があります。コンポーネントは、重複や冗長性を持たない独立型である必要があります。とは言え、Lam 氏は、企業のあらゆるレベルをカバーし、すべての結果を考慮するのに十分包括的なパーツを推奨しています。

- バランスと統合: ERM フレームワークは、企業全体やリスク管理プログラムのコンテキストと統合する必要があります。Lam 氏は自動車エンジンの例を使って、ポイントを強調しています。フレームワークは、1 つのコンポーネントを強調しすぎてはいけませんが、車両のエンジンやステアリング ホイールと同様に、バランスと調和を保つ必要があります。

- 柔軟: エンタープライズ規模のビジネスの変化するダイナミクスや、技術革新や業界の急速な変化により、カスタム ERM フレームワークが柔軟であることが不可欠です。Lam 氏は、リスクの予見できない性質を考慮しながら、組織の長期的なビジネス目標を受け入れるフレームワーク テンプレートを作成することを提案しています。

- 効果的: Lam 氏は、フレームワークの効果は実装によって異なると説明しています。リスク管理を意思決定プロセスと企業のビジネス成果に統合することで、効果を測定します。ERM プログラムの実装の詳細については、「エンタープライズ リスク管理の実施ガイド」を参照してください。

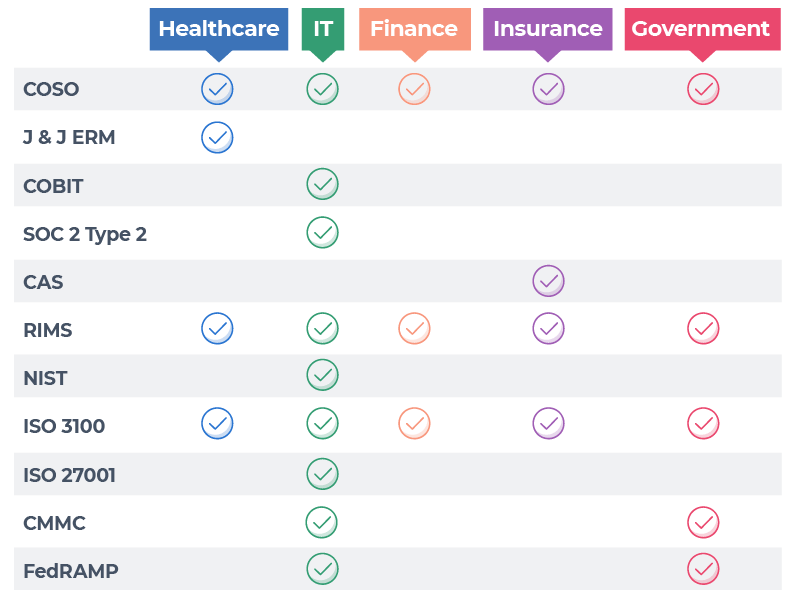

業界別に人気のある ERM フレームワークの例

業界を問わず、あらゆるタイプと規模の企業が外部および社内のリスクに直面しています。しかし、一部の ERM フレームワークは、プライバシー法、金融取引、規制環境、テクノロジーとインフラストラクチャのガバナンス要件により、特定の業界でより普及しています。

業界別に人気のある ERM フレームワーク

このチャートは網羅的なデータセットではありません。代わりに、この記事で説明されている一般的な ERM フレームワークとモデル、それらを活用してカスタマイズされた ERM プログラムを作成する業界に焦点を当てます。

医療向けエンタープライズ リスク管理フレームワーク

Johnson & Johnson は、世界最大のヘルスケア企業の 1 つです。同社は、COSO ERM フレームワークに導かれたカスタム ERM フレームワークを作成し、医療改革による企業活力の低下などの医療固有のリスクに対処しました。

Johnson & Johnson の ERM フレームワークは、次の 5 つの統合コンポーネントで構成されています。

- 戦略と目標: 経営委員会は、上級管理職を通じてグローバルな事業部門に伝達される戦略的目標と財務目標を確立します。

- パフォーマンス: リーダーシップによるリスク対応を確立し、リスク管理機能を使用してポリシーと規制を実装し、アクション プランを策定します。同社は、リスク評価、スキャン、アンケートを使用して、年間のパフォーマンスを監視しています。

- レビューと修正: レビューするビジネス ユニットとは無関係に、リスク対応パフォーマンスのテスト、監査、評価を行う社員。リスク軽減活動をリーダーシップに報告し、指標をレビューします。

- 情報、コミュニケーション、レポート: 主要なリスク担当者は、ERM プログラムの所有権を確保するために、取締役会、実行委員会、ビジネス リーダーに会います。また、ビジネス ユニット間でトレーニングを実施し、知識を交換します。従業員イントラネットとダイレクト コミュニケーションを使用して情報を広めます。

- ガバナンスと監視: 取締役会はリスクの監視を行い、定期的にリーダーシップとミーティングを行います。経営委員会は戦略的目標を確立し、ビジネス部門のリスク機能を監督します。さまざまな委員会が、医療コンプライアンスなどの主要なリスク機能全体で、新たなリスクと標準的な慣行を共有しています。

IT 向けエンタープライズ リスク管理フレームワーク

IT マネージド サービス、サービスとしてのソフトウェア (SaaS) テクノロジー、クラウド コンピューティングの人気は、デジタル企業に新しいダイナミックさを生み出しました。データ侵害と IT セキュリティ コンプライアンスは、業界や規模に関係なく、すべての組織が重視する必要があります。

ISACA の COBIT は、ビジネス目標をサポートし維持する情報とテクノロジーの意思決定を導くのに役立ちます。COBIT は包括的で、エンタープライズ IT 向けのガバナンスと管理フレームワークを提供し、すべての情報とテクノロジーの意思決定に価値を追加します。

COBIT フレームワークは、メリットの実現、リスクの最適化、IT リソースの使用のバランスを維持するのに役立ちます。プロセス参照モデル、一連のガバナンスと管理慣行、組織のガバナンスを可能にするツールで構成されています。

SOC 2 Type 2 ERM モデル

SOC 2 Type 2 は、IT および SaaS ベンダー (またはあらゆるテクノロジーの「サービスとしての」プロバイダー) がデータを安全に管理するための IT コンプライアンスおよびセキュリティ モデルです。この一連の基準は、5 つの原則で構成され、米国 CPA 協会 (AICPA) によって開発されました。これらの原則には、セキュリティ、可用性、処理の整合性、機密性、プライバシーが含まれます。

応答性の高いサイバーセキュリティ フレームワーク

ショーン・コーデロ (Sean Cordero) 氏は、より杓子定規でなく、より柔軟なリスク管理の需要を満たすために、業界標準と認証機関が台頭するのを見てきました。彼は、クラウド セキュリティの主要な権威であるクラウド セキュリティ アライアンス (CSA) で、リスク管理開発のコア リサーチ チームを率いるのを支援しています。

「このような調査を行うときは、違いを生み出したいときです。」と彼は言います。「認証プログラムと第三者による検証がある複数の認定機関を通過する包括的な基準について話し始めると、大規模な変更を開始することは非常に複雑になります。」

Cordero 氏によると、認定プロセスは MVP やソフトウェア機能リクエストで市場に出るのを妨げています。

頻繁に更新されずに遅れている標準、セキュリティ プロセスの変更、古いセキュリティ テクノロジーとツール (脆弱性スキャナーなど) を組み合わせることで、より応答性の高い ERM フレームワークが対処できる可能性のある質問が作成されます。

柔軟な IT フレームワーク

「私たちはセキュリティ業界で興味深い変曲点に位置しています。」と、Cordero 氏は言います。「これは標準の失敗なのか、テクノロジーの失敗なのか、それとも両方なのか。特定のリスク フレームワークや統制フレームワークが柔軟性に欠け、既存のテクノロジーが両方の上にオーバーレイされているため、世の中の大部分の統制基準を強制することはほとんど不可能です。」

Cordero 氏は、リスク管理とセキュリティ管理フレームワークが規範性を減らし、Cloud Security Alliance との研究作業を通じてより多くの実装ガイダンスを提供する動きがあることを直接知っています。

「もはや『これら 15 のことをしなければ、この要件を満たせない。』と言うことはありません。」と彼は説明します。「代わりに、『ビジネスや顧客の機密情報に業界で検証された暗号化を使用する必要があります。』と言っています。私たちは「ビジネスに敏感」を定義していません。それはあなたが決めることです。」

また、Cordero 氏は、統制基準は依然として価値を提供していると指摘しています。とは言え、既存のフレームワークに既得権を与えられただけのものは、異なる世界と異なるアプローチを目的としていたため、クラウドファーストの世界では持続可能ではありません。

ERM のフレームワークや業界全体に対するリスク管理アプローチについて、Cordero 氏は、常に問題となっているのはフレームワークやコントロールをカスタマイズするという考え方だと考えています。

「最終的には、リスク管理プロセスのほんのわずかな一歩に過ぎません。」と彼は言います。「このフレームワークは、費やされた時間、資金、リソースの面で検証やインサイトを提供する場合があります。私は企業に、統制フレームワークを使ってこれらすべてを実装する方法を見つけ出そうとするのは狂気の沙汰だという事実について考えることをお勧めします。」

信用組合、銀行、金融機関向けの ERM フレームワーク

リスク管理は、企業規模の信用組合を運営する上で重要な部分です。全国信用組合局 (NCUA) の規則および規制の第 704.21 条では、信用組合に (ERM) ポリシーを策定し、従うことを義務付けます。

COSO のような ERM フレームワークを使用すると、金融機関や信用組合がさまざまな機能に影響を与えるリスクを測定および分析するために、企業のリスクを全体的に把握できます。優れた設計の ERM フレームワークは、企業取締役会と上級経営陣に、以下を決定するプロセスを提供します。

- リスクエクスポージャーの量

- リスク選好の最大レベル

- リスクエクスポージャーの変化と、変更を管理するための適切なリスク管理

Barclays ERM フレームワーク

COSO ERM フレームワークは、国際的な銀行である Barclays のような著名な企業金融機関によって適応され、ビジネス価値を高め、規制コンプライアンス基準を満たす ERM コンポーネントを活用するようにカスタマイズされました。Barclays は ERM フレームワークを使用して、次の種類のリスクを管理します。

Barclays 取締役会リスク委員会は、Barclays ERM フレームワーク、財務ガバナンス コード、およびそれらが運営する金融規制機関の開示ガイダンスと透明性ルールに基づいて年次レポートを発行する非エグゼクティブ取締役のグループです。委員会は、リスク選好を取締役会に推奨し、Barclays の財務、運用、法的リスクのプロファイルを監視し、財務的および運用上の脅威と機会に関する意見を提供する責任があります。

Deloitte 法的 ERM フレームワーク

2018 年、国際コンサルティングの複合企業である Deloitte (デロイト) は法的リスク管理のフレームワークを作成しました。Deloitte の法的 ERM フレームワークは、リスク管理の期待の高まりに応じて開発されました。このフレームワークは、企業の業務全体で法的リスクを制御するため、Deloitte に競争上の優位性をもたらします。

Deloitte の法的 ERM フレームワークには、次の 4 つのコンポーネントがあります。

- 特定: 法的リスクを定義し、法的リスクの世界を理解し、コンプライアンスなどの機能部門間の法的リスクの所有権を確保します。

- 評価: 法的リスク選好のしきい値を設定、定義し、法的リスク評価プロセスを組み込んで、一連の法的要因に対するリスク エクスポージャーを判断します。

- 統制: 法的リスク選好に基づいて統制フレームワークを組み込み、法的リスク管理のためのテクノロジーに基づいて統制を作成します。

- 監視とレポート: 定義された手法を使用して、法的リスク管理の効果を評価し、法的リスク プロファイルを報告し、指定された関係者の環境の成功を管理します。

保険会社向けエンタープライズ リスク管理フレームワーク

保険業界では、コンプライアンス基準を満たす以上のことを行う包括的な ERM フレームワークをまだ受け入れ始めたところです。ほとんどの保険会社は、米国の規制やガバナンス要件を満たすために、内部リスクおよび支払い能力評価 (ORSA) ポリシーを使用しています。

ORSA は、保険会社がリスク管理機能を評価し、市場リスク、信用および引き受けリスク、流動性リスク、運用リスクを評価するのに役立ちます。しかし、ORSA は、CAS や COSO ERM フレームワークなどの包括的な ERM フレームワークと比較して、標準的なコンプライアンスのための初期段階のリスク管理プログラムに制限されています。

これらのフレームワークは、ビジネス目標に沿った体系的なリスクリターン最適化戦略とツールを提供し、保険会社とそのクライアントに価値を提供します。COSO のような ERM フレームワークを受け入れる保険会社は、リスク管理を貴重なビジネス戦略としてサポートする包括的なリスク資本モデルを作成します。

保険会社向け ERM モデル

リスク資本モデルは、リスク プロファイルを考慮して、組織がビジネス目標を達成するために必要な資本の量を測定します。リスク戦略を策定し、リスクの内部評価を比較するために使用できます。また、リスク資本に関する機関や規制要件を評価して、リスク プロファイルを決定することもできます。

多くの保険組織は、ERM の一形態として、何らかの形のリスク資本モデルに依存しています。リスク モデリングは、相互作用やリスク、ビジネス目標に関するインサイトを提供するデータを収集して分析することで、リスクを定義するのに役立ちます。リスク資本モデルは、保険組織のリスク プロファイルとリスク選好をサポートするフレームワークを提供し、リスク文化の確立にも役立ちます。

政府機関向けの統合 ERM フレームワーク

米国連邦政府機関とそのリーダーは、さまざまな業界に影響を与えるエンタープライズ規模のミッションを管理する責任があります。サイバーセキュリティ成熟度モデル認定 (CMMC) や FedRamp などの ERM フレームワークは、政府機関がリスクを評価し、機関の目標と目的に沿った ERM プログラムを通じて脅威と機会を特定するのに役立ちます。

CMMC ERM 成熟度モデル

CMMC は、連邦政府とビジネスを行う政府機関や業界組織のサイバーセキュリティの成熟度を測定するために、買収・維持担当の国防次官、DoD、およびその他の関係者によって開発された、より最近のサイバーセキュリティ リスク フレームワークです。このモデルは、成熟度プロセス、サイバーセキュリティのベスト プラクティス、セキュリティ コミュニティや複数のセキュリティ業界のフレームワークとモデルからのインプットを提供します。

CMMC フレームワークでは、サイバーセキュリティの成熟度を測定するために、次の 5 つのレベルのプロセスと実践を使用します。

- CMMC レベル 1:

- プロセス: 実行

- 実践: 基本的なサイバー セキュリティ

- CMMC レベル 2:

- プロセス: 文書化

- 実践: 中級サイバー セキュリティ

- CMMC レベル 3:

- プロセス: 管理

- 実践: 良好なサイバー セキュリティ

- CMMC レベル 4:

- プロセス: レビュー

- 実践: 事前対策

- CMMC レベル 5:

- プロセス: 最適化

- 実践: 上級事前対策

FedRAMP プログラム

、Federal Risk and Authorization Management Program (FedRAMP) は、クラウド コンピューティング製品とサービスのセキュリティ評価、承認、継続的な監視に対する標準化されたアプローチを提供します。FedRAMP は、政府機関やエンタープライズ パートナーがクラウド ソリューションを採用する際の、クラウド セキュリティと連邦情報の保護に重点を置いています。

このプログラムは、承認プロセスでクラウド サービス プロバイダーをサポートし、FedRAMP 認証と再利用可能なセキュリティ パッケージのリポジトリを維持します。目標は、ユースケース、戦術的なクラウドベースのソリューション、請負業者市場を使用して、政府機関間の共同作業を促進することです。

ERM 統合フレームワーク適用テクニック

Refactr は、厳格なリスク管理フレームワークとガバナンス慣行を必要とする DoD や政府機関と協力しています。Michael Fraser 氏は、Refactr の ERM フレームワークとセキュリティ プログラムの適用が、DoD と民間企業のクライアントとのパートナーシップ間でどのようにマッピングされるかを特定しています。

「ある意味では、DoD はより厳格ですが、金融会社のような顧客の種類によっては、DoD の要件の一部と同等の要件を持っている場合があります」と、Fraser 氏は説明します。「政府機関によって、NIST や COSO など、さまざまな ERM フレームワークが認識されています。カスタム フレームワークは、リスク コンプライアンス基準も満たすことができます。」

「空軍であれサイバーセキュリティ ベンダーであれ、彼らが理解している情報を提供し、何らかのリスク フレームワークを使用していることを確認するために、一連の要件を提供する必要があります。サイバーセキュリティ ベンダーは、おそらく複数の異なるフレームワーク内で機能します。重要なのは、特定のフレームワークに対応する業界のベスト プラクティスに従おうとしながら、セキュリティ プログラムのデュー デリジェンスを伝えるのに十分な情報を持つことです。」

継続的リスク管理モデル

Fraser 氏によれば、監査中に、すべてが整合性に基づいている場合にコンプライアンス フレームワーク (FedRAMP や SOC 2 Type 2 など) を使用するタイミングがあります。

「そこで自動化の出番です。」と、Fraser 氏は言います。「特定のフレームワークに対する自動化されたカバレッジの一定のしきい値を把握するのに役立ちます。これは、コンプライアンス フレームワークの中に手動のステップが常にあるとしても、十分で継続的なデュー デリジェンス プロセスです。」

また、コンプライアンス監査のすべてのボックスをチェックすることと、リスク管理とセキュリティ フレームワーク内で一定の割合の継続的な自動化カバレッジを確保することには違いがあります。

同氏は柔軟性と顧客第一の視点の重要性を強調しています。自問してください。監査に最高のコンプライアンス基準を提供するために、FedRAMP のような困難な基準を選択しますか?それとも SOC 2 Type 2 で十分ですか?「顧客は言います、FedRAMP に準拠しているのですか、それは素晴らしい。」と彼は言います。「SOC 2 Type 2 がなくても、私はあなたと関わりたいと思います。FedRAMP の方が困難で、より高いハードルだからです。」

同氏は、企業が将来の社内ニーズや顧客基準に合わせてカスタム ERM フレームワークの一部を再利用することを推奨しています。「長期的に何が必要かを知ることは、今後 30 日、90 日、または 180 日のうちに何が必要かを知るために不可欠です」と彼は言います。

Smartsheet で ERM フレームワークの構成要素を簡単に追跡・管理

ニーズに合わせ変化に対応できるようデザインされた、柔軟性のあるプラットフォームで、チームの能力を最大限に引き出しましょう。 Smartsheet プラットフォームなら、いつでもどこでも簡単に作業の計画、保存、管理、およびレポート作成が可能なため、チームはより効率的かつ効果的に仕事を進めることができるようになります。作業に関して主要なメトリックを表示したり、リアルタイムの可視性を提供したりするために、ロールアップ レポート、ダッシュボード、および自動化されたワークフローを作成する機能も装備されており、チーム メンバーをつないで情報共有を促進することが可能です。 やるべきことを明確にすると、チームの生産性と作業達成能力が向上します。ぜひこの機会に Smartsheet を無料でお試しください。